Fake Zoom malware đánh cắp tiền điện tử khi người dùng bị 'kẹt' trong quá trình tải, người dùng cảnh báo

Một phần mềm độc hại giả mạo Zoom khiến cho cuộc họp video trở nên như bị kẹt trong quá trình tải vô tận, khiến người dùng cài đặt và chạy phần mềm độc hại được che giấu tốt hơn.

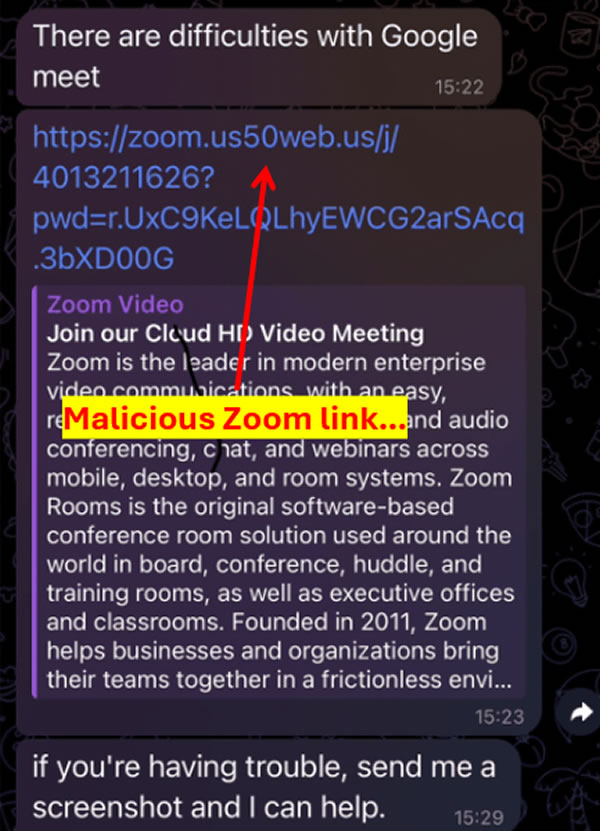

Vào ngày 22 tháng 7, người thu thập mã thông tin không thể thay thế và kỹ sư an ninh mạng “NFT_Dreww” cảnh báo người dùng X về một trò lừa đảo tiền điện tử mới “vô cùng tinh vi” liên quan đến các liên kết giả mạo cho Zoom.

Drew cho biết những kẻ lừa đảo đã đã lấy đi 300.000 đô la tiền điện tử từ phương pháp này.

Cách thức hoạt động của trò lừa đảo

Giống như nhiều trò lừa đảo kỹ thuật xã hội khác, Drew giải thích rằng kẻ lừa đảo thường mục tiêu vào người nắm giữ mã thông tin không thể thay thế (NFT), hoặc cá mập tiền điện tử, hỏi xem họ có quan tâm đến việc cấp phép tài sản trí tuệ của họ, mời họ tham gia Twitter Spaces, hoặc yêu cầu họ tham gia một dự án mới.

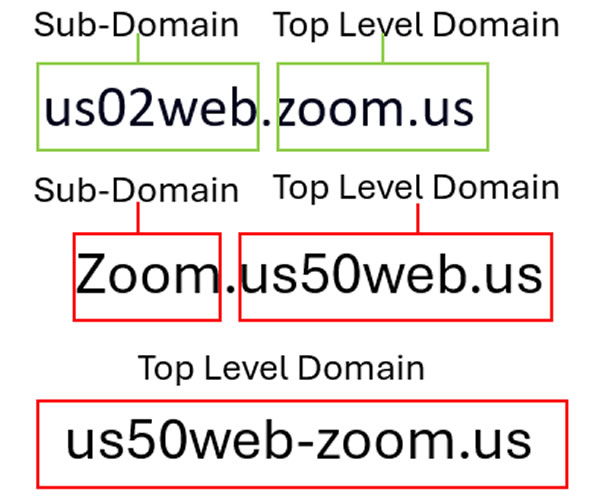

Những kẻ lừa đảo sẽ khẩn trương sử dụng Zoom và thúc đẩy mục tiêu tham gia một cuộc họp đang diễn ra bằng cách sử dụng một liên kết độc hại khó nhận thấy.

“Rất dễ bị đánh lừa bởi điều này... Tôi nghi ngờ liệu 80% người có xác minh từng ký tự trong một liên kết được gửi, đặc biệt là một liên kết Zoom.”

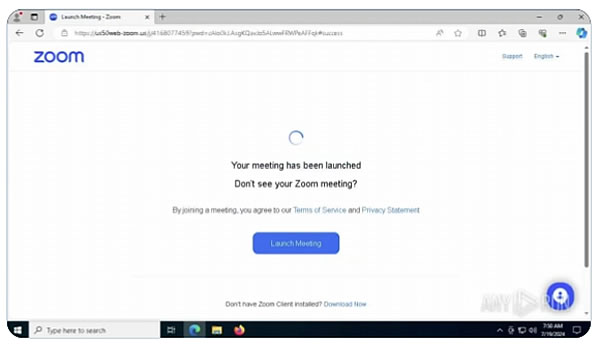

Sau khi nhấp vào liên kết, người dùng sẽ được đối mặt với một trang “kẹt” hiển thị màn hình tải vô hạn. Trang web sau đó sẽ yêu cầu người dùng tải xuống và cài đặt ZoomInstallerFull.exe, mà thực tế là phần mềm độc hại.

Sau khi cài đặt, trang web sẽ chuyển hướng trở lại nền tảng Zoom chính thức, làm người dùng tin rằng đã thành công, nhưng vào thời điểm đó, phần mềm độc hại đã xâm nhập vào máy tính mục tiêu và đánh cắp dữ liệu và vật phẩm, Drew giải thích.

Theo chuyên gia công nghệ “Cipher0091,” mà Drew cũng ghi nhận trong chuỗi X của mình, khi phần mềm độc hại được thực thi lần đầu tiên, nó sẽ thêm nó vào danh sách loại trừ Windows Defender để ngăn hệ thống diệt virus ngăn chặn nó.

“Sau đó nó bắt đầu thực thi và trích xuất tất cả thông tin của bạn trong khi phần mềm đang phân tán bạn với “trang tải quay” và đi qua quy trình chấp nhận điều khoản và điều kiện, v.v,” Drew giải thích.

Anh cho biết những kẻ lừa đảo sẽ tiếp tục thay đổi tên miền để tránh bị cảnh báo, và đây là tên miền thứ năm cho trò lừa đảo này cho đến nay.

Liên quan: Những kẻ lừa đảo giả mạo Coinbase đánh cắp 1,7 triệu đô la từ một người dùng giữa một chuỗi tấn công

Các trò lừa đảo kỹ thuật xã hội trong lĩnh vực tiền điện tử không mới, nhưng chúng vẫn tiếp tục tiến hóa. Một số thành viên cộng đồng tiền điện tử đã báo cáo nhận được email độc hại tuần này từ những kẻ lừa đảo giả mạo các người ảnh hưởng và các nhà điều hành tiền điện tử khác.

Email chứa một tệp đính kèm độc hại mà nếu thực thi có thể cài đặt phần mềm đánh cắp tiền điện tử.

Liên quan: Nhóm Lazarus đã rửa hơn 200 triệu đô la tiền điện tử bị hack từ năm 2020

Nguồn: Cointelegraph