Io.net phản ứng với cuộc tấn công dữ liệu metadata vào GPU

Người sáng lập của Io.net sẽ tổ chức một buổi trực tiếp vào ngày 28 tháng 4 để thực hiện tạo cụm trực tiếp và giảm sự lo lắng, không chắc chắn và nghi ngờ.

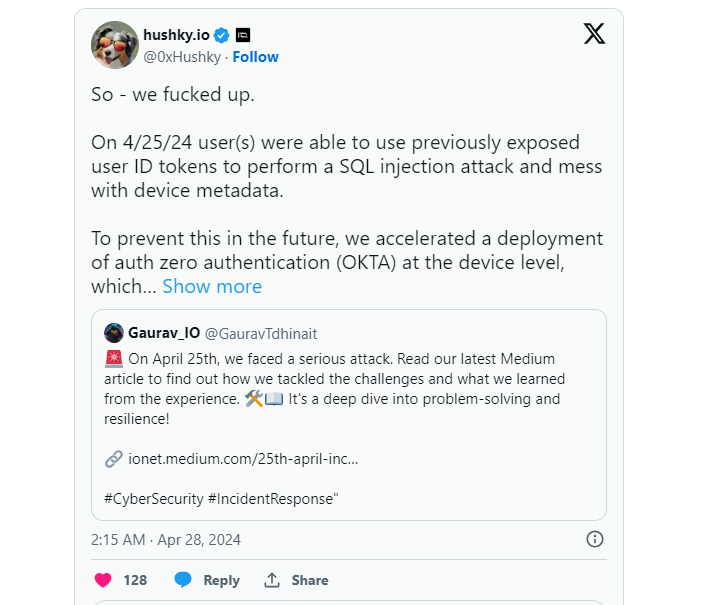

Io.net, mạng cơ sở hạ tầng vật lý phi tập trung (DePIN), gần đây đã trải qua một vụ xâm nhập an ninh mạng. Người dùng độc hại tận dụng các token ID người dùng bị rò rỉ để thực hiện một cuộc tấn công ngôn ngữ truy vấn hệ thống (SQL) thông qua lỗ hổng, dẫn đến thay đổi không được ủy quyền trong dữ liệu lọc của thiết bị trong mạng xử lý đồ họa (GPU).

Husky.io, giám đốc an ninh chính của Io.net, đã phản ứng kịp thời bằng các biện pháp khắc phục và nâng cấp an ninh để bảo vệ mạng lưới. May mắn thay, cuộc tấn công không ảnh hưởng đến phần cứng GPU thực sự, vì nó vẫn an toàn nhờ các lớp phân quyền mạnh mẽ.

Sự xâm nhập được phát hiện trong một đợt tăng cao trong các hoạt động ghi vào GPU metadata API, kích hoạt cảnh báo lúc 1:05 sáng theo giờ Thái Bình Dương vào ngày 25 tháng 4.

Để phản ứng, các biện pháp an ninh đã được tăng cường bằng cách thực hiện kiểm tra lỗ hổng SQL trên giao diện chương trình ứng dụng (APIs) và cải thiện việc đăng nhập các thử nghiệm trái phép. Ngoài ra, một giải pháp xác thực cụ thể của người dùng bằng cách sử dụng Auth0 với OKTA đã được triển khai ngay lập tức để giải quyết các lỗ hổng liên quan đến các thông tin xác thực toàn cầu.

Thật không may, cập nhật bảo mật này trùng với một bản chụp màn hình của chương trình khuyến mãi, làm trầm trọng thêm vào việc giảm nguồn cung. Do đó, các GPU hợp lệ không khởi động và cập nhật không thể truy cập vào API thời gian hoạt động, dẫn đến sự giảm đáng kể trong các kết nối GPU hoạt động từ 600.000 xuống còn 10.000.

Để giải quyết những thách thức này, Mùa thưởng Ignition Season 2 đã được khởi đầu vào tháng 5 để khuyến khích sự tham gia từ phía nguồn cung. Các nỗ lực liên tục bao gồm hợp tác với các nhà cung cấp để nâng cấp, khởi đầu lại và kết nối lại các thiết bị vào mạng lưới.

Sự xâm nhập bắt nguồn từ những lỗ hổng được giới thiệu trong quá trình triển khai cơ chế bằng chứng công việc (PoW) để xác định GPU giả mạo. Các bản vá bảo mật quyết liệt trước sự cố đã thúc đẩy sự leo thang trong các phương pháp tấn công, đòi hỏi việc kiểm tra và cải thiện an ninh liên tục.

Liên quan: Trí tuệ nhân tạo đang có một cuộc khủng hoảng về phần cứng: Đây là cách mà đám mây phi tập trung có thể khắc phục

Các kẻ tấn công sử dụng một lỗ hổng trong một API để hiển thị nội dung trong bộ khám phá input/output, không cẩn thận tiết lộ ID người dùng khi tìm kiếm theo ID thiết bị. Các tên ác độc sử dụng thông tin rò rỉ này để tạo một cơ sở dữ liệu vài tuần trước khi xâm nhập.

Các tên tấn công tận dụng một token xác thực toàn cầu hợp lệ để truy cập vào 'worker-API,' cho phép thay đổi dữ liệu metadata của thiết bị mà không cần xác thực ở cấp độ người dùng.

Husky.io nhấn mạnh việc thực hiện kiểm tra kỹ lưỡng và thử đâm thường xuyên với các điểm cuối công cộng để phát hiện và tiêu diệt các mối đe dọa sớm. Mặc dù gặp khó khăn, nhưng nỗ lực đang được tiến hành để khuyến khích sự tham gia từ phía nguồn cung và khôi phục kết nối mạng lưới, đảm bảo tính nguyên vẹn của nền tảng trong khi phục vụ hàng chục ngàn giờ tính toán mỗi tháng.

Io.net đã dự định tích hợp chip silic của Apple vào phần cứng vào tháng 3 để cải thiện dịch vụ trí tuệ nhân tạo (AI) và học máy (ML).

Tạp chí: Các trường hợp sử dụng thực sự của trí tuệ nhân tạo trong thế giới tiền điện tử: Các thị trường trí tuệ nhân tạo dựa trên tiền điện tử, và phân tích tài chính trí tuệ nhân tạo

Nguồn: Cointelegraph